GreyHack

仅演示单人模式

新手期

¶连接WIFI

没有给出账号密码, 而是通过手册给出了四个工具用于破解WIFI密码, 工具在Kali有对应的工具

airmon可以用来开启网卡的监听模式, 这是获取wifi密码的第一步

airmon -> airmon-ng

airmon |

iwlist查看附近的wifi列表, iwlist wlan0即可查看wlan0能连接到的网络

iwlist -> iwlist

iwlist wlan0 |

aireplay获取指定wifi的ACK包, 会在当前目录生成file.cap

# aireplay -b bssid -e essid |

aircrack, 结合ack命令破解ack包

aircrack -> aircrack-ng

aircrack file.cap |

成功连接WIFI: Laska_NIGP / Ittend

iwconfig指令连接wifi:iwconfig wlan0 52:01:C6:3A:76:25 Laska_NIGP Ittend

¶注册邮箱

用浏览器搜索mail以注册邮箱(注意避开搜索引擎的第一项)

输入账号密码即可

¶注册银行账号

输入bank, 随便注册一个

¶要点

用户空间下, config文件夹包含了邮箱和银行信息, 破解密码后可以给自己转账

Day1

¶信息收集

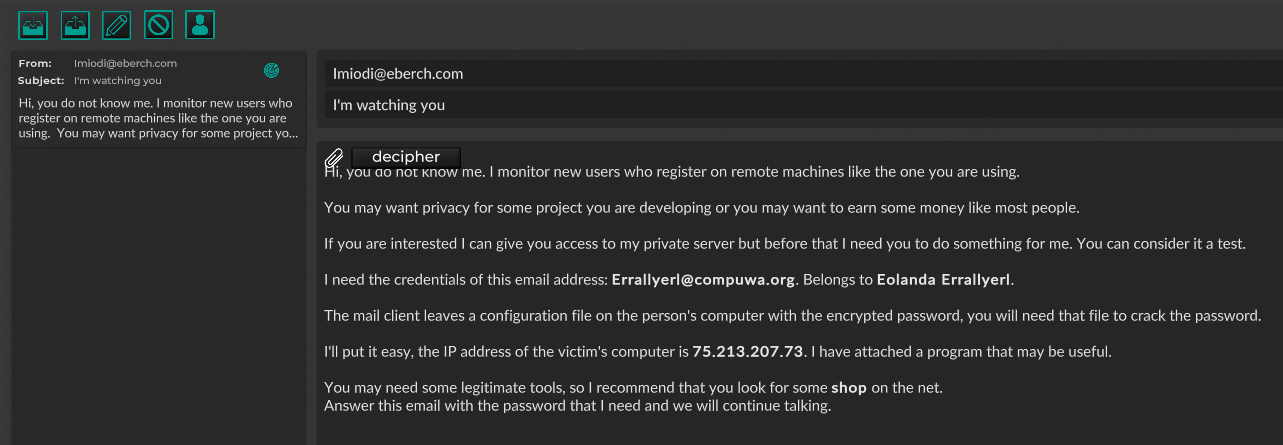

让你获取指定邮箱的密码

给出了受害者的IP地址, 利用whois来查询IP地址的相关信息

Creeper@Creeper:~$ whois 75.213.207.73 |

我在想, 这不是受害者的IP么, whois查到的不应该是受害者的信息么? 还是说给的就是对应右键管理员的IP地址, 算了等会再说

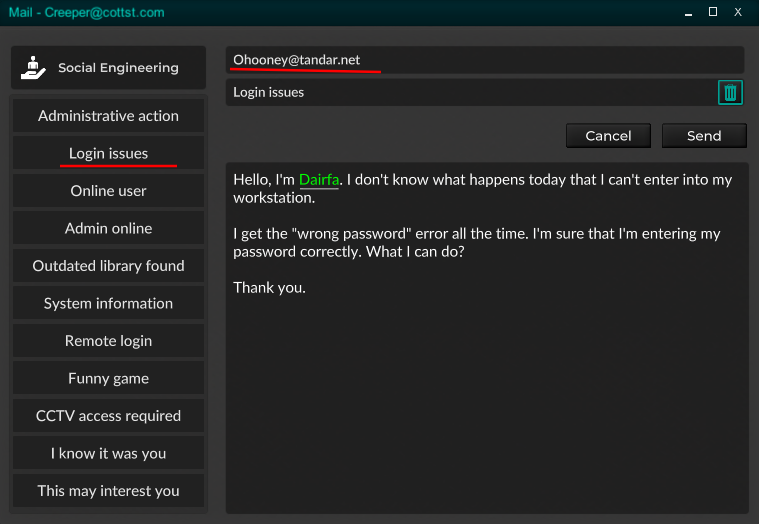

利用社工模板向这位管理员发送社工邮件; 我如果用全名, 他就会说这个用户不存在, 看来只需要给出邮箱名字就行了

他会给我们回信, 回信内容为账号密码, 我们利用这个内容登录远程服务器, 此时会有教程跳出来, 教你隐藏踪迹

¶工具部署

将附件下载到/bin文件夹就可以直接利用命令行调用工具了

¶远程登录

ssh和现实有些不同, 但是毕竟是游戏

ssh Dairfa@isongo 98.4.81.231 |

可以通过FileExplorer.exe启动远程的文件管理器(显示在本地)

¶获取敏感信息

Config目录下有Mail.txt文件, 里面是用户的邮箱账号和密码哈希值

Config/Bank.txt是银行账号和密码哈希

# 下载 |

利用给的工具爆破哈希值即可, 甚至多行还能选择爆破哪一行

¶提权

查看/etc/passwd, 发现不止一个用户, 提权到root试试

利用给的工具爆破哈希值, 然后切换用户; 目的其实是拿到另一个用户的所有敏感信息, 不搞也行

sudo -s |

¶结尾

将Dairfa用户的密码作为回信发给他, 就可以获得一个IP, 可以进行访问(是一个小商店); 后面就是做这个网站给的任务了

¶其他

上传ScanLan以更好地扫描网络配置

入侵完成后记得删除/var/system.log中操作的条目