入侵排查

Windows

¶账号排查

正常用户查看:

net user |

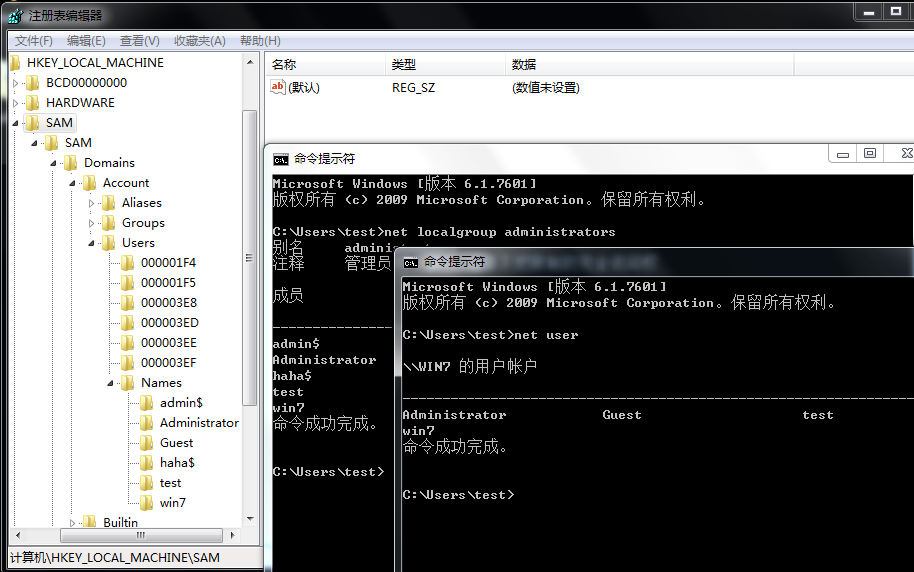

隐藏用户查看: 控制面板, lusrmgr.msc, 用户组可查看( 在用户名后面有一个美元$符号 )

net localgroup administrators |

影子用户查看: 只有注册表中能看到

三种查看方式:

¶注册表排查

win+R , regedit |

SAM默认是没有下拉列表的, 右键选择权限, 选择管理员账户, F5刷新

自带的账户:

- Administrator (管理员) : 这是具有完全控制和访问权限的管理员账户, 默认禁用

- DefaultAccount (默认账户) : 这是Win10的一个预配置账户,用于应用程序容器和系统组件的身份验证。它主要用于提供安全性和隔离性

- Guest (访客) : 提供受限制的用户环境,允许临时用户使用计算机但不能进行敏感操作或更改系统设置。默认禁用

- WDAGUtilityAccount : 这是WDAG(防火墙)实用程序账户。WDAG 是一种安全功能,可在Microsoft Edge浏览器中隔离和保护来自不受信任来源的网站和文件

¶网络信息排查

netstat - -ano // 非管理员运行, 主要查看谁连接我 |

¶进程排查

任务管理器或者火绒剑都可以排查, 如果木马非免杀, 那么装上火绒木马就没咯

¶最近修改/打开的文件

%UserProfile%\Recent // win+R |

¶日志排查

系统日志 |

查看系统账号操作:

查看安全日志,右侧选择筛选当前日志

| 事件ID | 说明 |

|---|---|

| 4624 | 登录成功 |

| 4625 | 登录失败 |

| 4634 | 注销成功 |

| 4647 | 用户启动的注销 |

| 4672 | 使用超级用户进行登录 |

| 4720 | 创建用户 |

例: 事件ID: 4625,事件数175904 时, 可能是暴力破解

Liuux

¶历史命令排查

history // 查看历史命令 |

¶账号权限排查

看看其他帐号是否存在sudo权限

more /etc/sudoers | grep -v "^#\|^$" | grep "ALL=(ALL)" |

有一个%wheel

¶进程排查

ps // 命令列出系统中当前运行进程 |

¶计划任务排查

/etc/crontab |

¶日志排查

整体日志: cat /var/log/message |

All articles in this blog are licensed under CC BY-NC-SA 4.0 unless stating additionally.